Hue電球ならセキュリティ対策もバッチリ!IoT機器の脆弱性対策はだいじょうぶ?!

こんにちは!

IoTの進化がすごいので、生活を変えるために使えるものが何かないかと、ネットでガジェットを物色するのに余念がない、しずかなかずしです。

Hue 電球使って、生活、変えてますか??

Hueというのは、Philips製のスマート電球です。以前の投稿で、プログラムからAPIを呼び出してこのネットにつながる電球を制御する方法について解説しました。

IoT機器の代表格とも言えるHueスマート電球。普通の電球のソケット(E26という形状)に差し込んで使えるLED電球です。しかし、中身が普通の電球と全く異なります。

スマホで色が変えられるのです。

単なる電球色を白から白熱電球の色に変えられる、といったレベルではありません。

赤とか、青とか、緑とか、一体なんに使うのだろう??と疑問に思うくらいの色の変化が楽しめる、そんな電球なのです。

これなら、何気なく毎日過ごす夜の日常に、新たな変化をもたらしてくれること、間違いありません。

しかし、便利になっても、世の中、本来の目的とは違った目的に使う悪人もいるものです。

本日はHue電球の脆弱性の話題を取り上げます。

Hueは何ができるのか?

Hueスマート電球に関しておさらいしておきましょう。

Hueは、スマホから操作できる電球です。先程、色が変えられると言いましたが、もっとよく使うケースは、消したり、つけたりすることでしょう。

「壁のスイッチを押せば点く電球を、わざわざスマホで操作しないよ〜」

と思った方。ちょっと待ってください!

今や、一般家庭に一台や二台はある、スマートスピーカー。

「OK、Google!」

とか、

「アレクサ!」

と、呼びかけると応えてくれる、あの、スピーカー達のことです。

Auto Amazon Links: プロダクトが見つかりません。 http_request_failed: 有効な URL ではありません。 URL: https://ws-fe.amazon-adsystem.com/widgets/q?SearchIndex=All&multipageStart=0&multipageCount=20&Operation=GetResults&Keywords=B07PHPYPYK&InstanceId=0&TemplateId=MobileSearchResults&ServiceVersion=20070822&MarketPlace=JP Cache: AAL_978fb682f5905a76e5ca1cf51a27dd63

Hueは、スマートスピーカーにつながるので、例えば、

「オーケー、グーグル!電気消してー」

とお願いすると、

「わかりましたぁ〜3つのライトをオフにします〜」

と、ゆるい女性の声で、Hue電球を消してくれるのです。

これ、便利じゃないですか??!

このように、ネットを通じて、他の機器から操作できるのが、IoT商品のいいところ。コントロールできる機器は、スマホだけに限りません。パソコンからでも、スマートスピーカーでも、ネットにつながっている機器から、いくらでも操作できるのです。

Hue bridgeは宅内のサーバー

なぜそんなことができるのでしょう??

実は、Hueは電球単体ではネットにつながりません。

必ず、ホームネットワーク内に一台、Bridgeと呼ばれる小さな箱型の機器が必要になります。

そのため、Hue電球とBridgeがセットになった「スターターキット」という商品が売られています。最初にこれを購入して、電球を追加したくなったら電球だけ追加していく、という購入方法がおすすめです。

Auto Amazon Links: プロダクトが見つかりません。 http_request_failed: 有効な URL ではありません。 URL: https://ws-fe.amazon-adsystem.com/widgets/q?SearchIndex=All&multipageStart=0&multipageCount=20&Operation=GetResults&Keywords=B076GY1G4W&InstanceId=0&TemplateId=MobileSearchResults&ServiceVersion=20070822&MarketPlace=JP Cache: AAL_5de498ac299e21ca614a1148aa8147cf

このBridgeを家庭のWiFiにつなぐことでHue電球をスマホやスマートスピーカーから操作することができます。

Bridgeと、Hue電球の間の通信ももちろん無線なのですが、WiFiとは異なるZigbeeという規格を使った通信です。ZigbeeはWiFi機器よりも省電力で通信できるため、小さくて常時電源が必要なIoT機器にはもってこいの通信規格なのです。

そして、このBridgeが家庭内でサーバーの役割をもっていて、先述の私が書いた記事のように、JavaScriptやPythonのようなプログラム言語を使って電球の色を変えたり、消したりつけたり、といった制御ができるのです。

Hueにセキュリティホールが発見される

今週、HueのZigbeeの通信部分にセキュリティホール(脆弱性)があることがニュースになりました。

脆弱性があったのは、まさに上で説明したHue Bridgeのソフトウェアです。ハッカーがセキュリティホールを利用して、ホームネットワークに侵入できてしまう、という内容です。

上記のページにビデオ付きで手順が出ています。

ちょっと手が込んでいます。

ハッカーは、はじめに、ライトを乗っ取りユーザーのスマホアプリとは異なる挙動をさせます。ハッカーのプログラムで、チカチカ光らせるなどします。

これができた時点で相当ユーザーは困惑しますね。これでイタズラとしては十分な感じです。

さて、これを見たユーザーは、

「変だなー??」

と思って、Hueのリセットを試みます。

そして、この再接続のプロセスの中で、ハッカーはBridgeに対して想定外の巨大なデータを送るのです。

いわゆるコンピュータには、一般的にヒープと呼ばれる、プログラムを実行するためのメモリーの構造(領域)があります。今回のセキュリティホールは、Hue Bridgeが、このタイミングで想定外の大きいデータを受け取ると、ヒープ領域が壊れるという脆弱性です。heap-based buffer overflowと呼ばれるタイプに分類される脆弱性ですね。

このような脆弱性に対して、大きなデータを送ると、内部のプログラムが暴走し始めます。暴走とは、プログラムの当初の意図とは異なる命令を実行する状態です。意味のないデータや命令を実行し続けるなら、害はその機器が壊れたように動作するだけなのでまだ良いのです。

しかし、ハッカーは、この状況を利用して、自分の意図するプログラム(悪意のあるプログラム)をうまいこと送り込みます。結果、そのコンピュータは、知らぬ間にハッカーの意図した通りに動き初めてしまうのです。ここで言うコンピュータこそ、Hue bridge。ハッカーに乗っ取られる機器なのです。

こわい。

脆弱性も自動的に直る!

こんな問題があるスマート電球とHue Bridge。一体どう扱えばいいのでしょう??

心配には及びません。

ちゃんとPhilipsが修正版を配布しています。

しかも、Bridgeはネットにつながる機器。自動的にアップデートが反映され、知らぬ間にセキュリティホールが直ってしまうのです。すばらしいです。

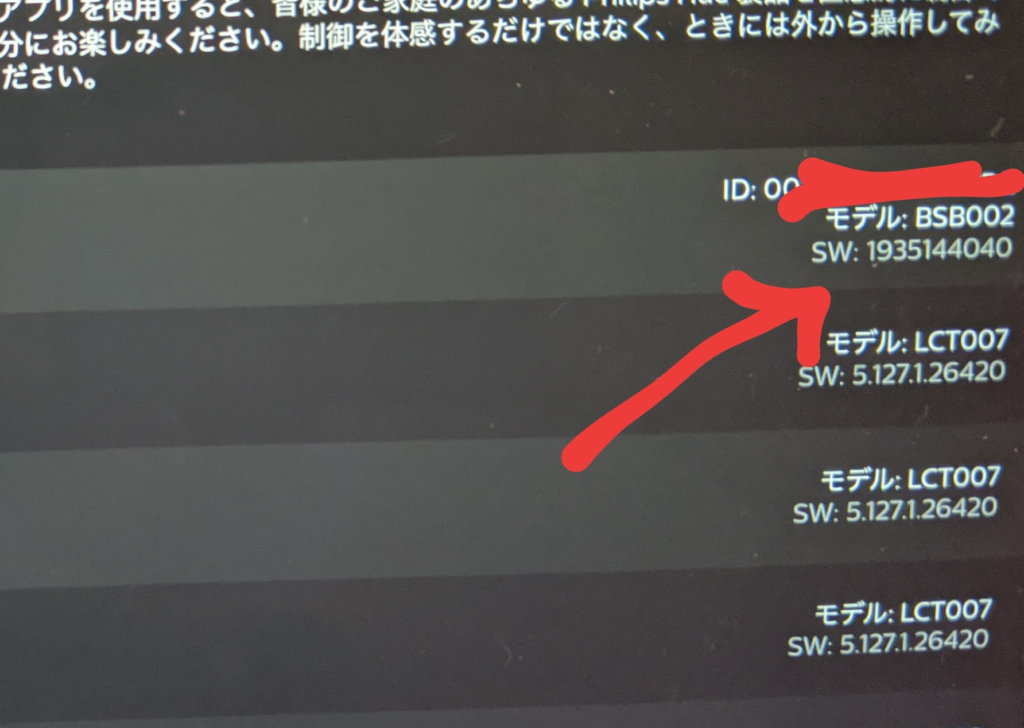

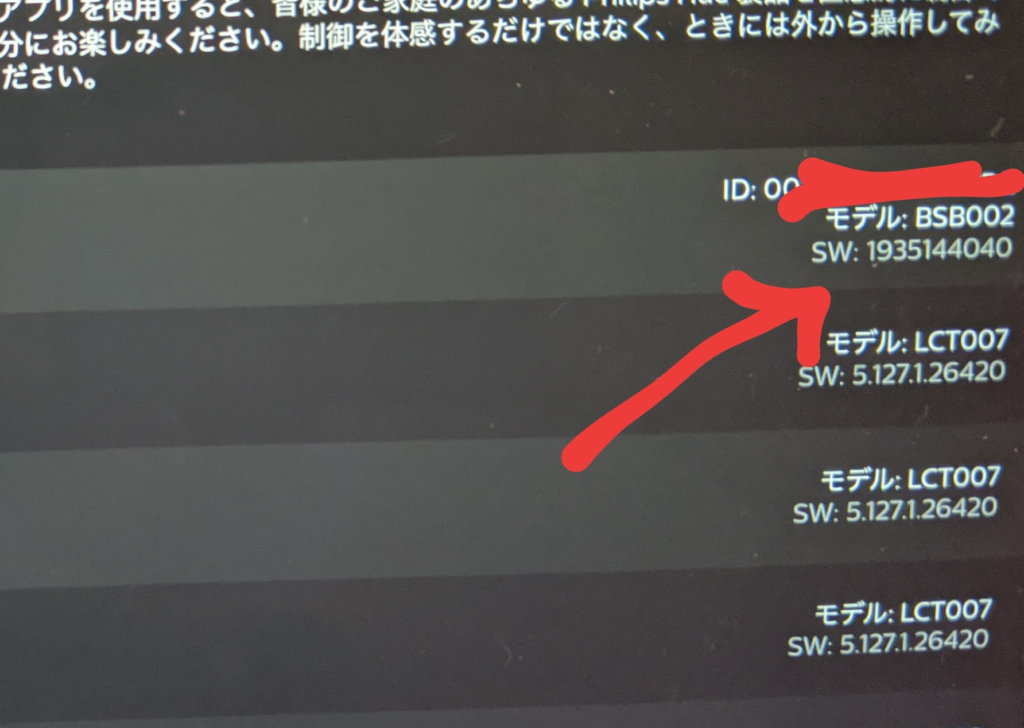

スマート電球IoT機器の最大手、Philipsならではの安心対応と言えるでしょう。早速わが家のHue bridgeのバージョンをiPadのHueアプリで確認してみました。

上記の記事では、以下のようにあります。わが家のHueのバージョン番号も一緒。ちゃんと治っていました。

A recent firmware patch [Firmware 1935144040] is now available on their site and was issued as an automatic update, so you just need to double-check your firmware.

最近はアマゾンなどで調べると、低価格のIoT機器が山のように出てきます。そんな安い機器でも機能的にはちゃんと十分に動作するはずです。でも、今回のような脆弱性やセキュリティリスクに対する対応がどのくらい迅速なのでしょう?

今回のPhilipsの対応は、導入するIoT機器を選択する上での一つの要素になりそうな事例です。

まとめ

ネットにつながるPhilipsのスマート電球Hue。IoT機器の代表格ともいえる商品に脆弱性が見つかりました。

でも、製造元のPhilipsは迅速にセキュリティホールを修正したHue bridgeのソフトをリリース。

しかも、修正版は自動的にアップデートされます。

Philipsの安心安全設計に感謝感激!

Auto Amazon Links: プロダクトが見つかりません。 http_request_failed: 有効な URL ではありません。 URL: https://ws-fe.amazon-adsystem.com/widgets/q?SearchIndex=All&multipageStart=0&multipageCount=20&Operation=GetResults&Keywords=B01N8SLVRN|B07JPLMYJ8|B01LE6BUFC|B01LE6BU8E&InstanceId=0&TemplateId=MobileSearchResults&ServiceVersion=20070822&MarketPlace=JP Cache: AAL_c931e67b22e42ed576fcba743e20ed32